Настройка OpenVPN с нуля сервер-клиент для новичков.

Данная статья о том как настроить OpenVPN сервер на Windows Server 2008R2 и сконфигурировать OpenVPN клиента. А также, как организовать с его помощью каналы между удалёнными офисами. Бывает, что необходимо построить связь между удалёнными компьютерами без лишних затрат на оборудование и ПО. В этом поможет такая бесплатная и известная программа, как OpenVPN — свободная реализация технологии виртуальной частной сети (VPN).

Программное обеспечение бесплатно можно скачать с официального сайт OpenVPN: https://openvpn.net/community-downloads/

Настройка OpenVPN Серверная часть:

В данной статье рассмотрена актуальная на данный момент версия OpenVPN 2.4.8-i602

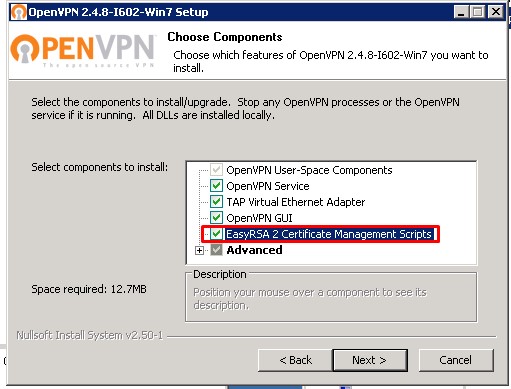

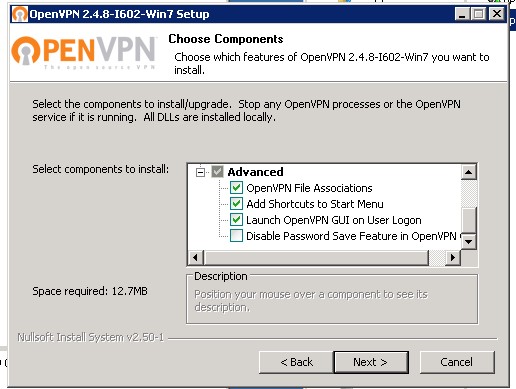

Установка OpenVPN на сервере, настройка происходит на сервере Windows Server 2008R2:

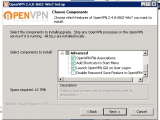

Для установки сервера важно установить галочку “EasyRSA 2 Certificate Manager Scripts”

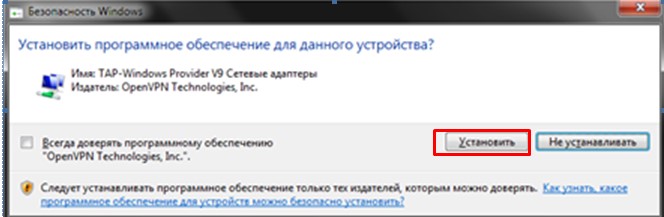

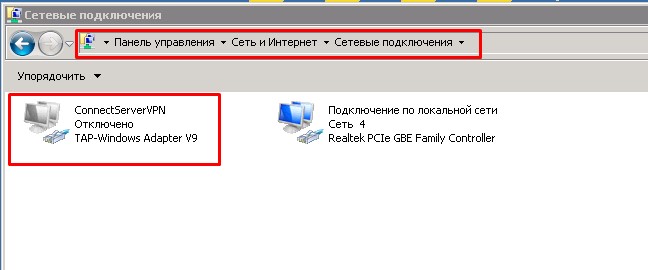

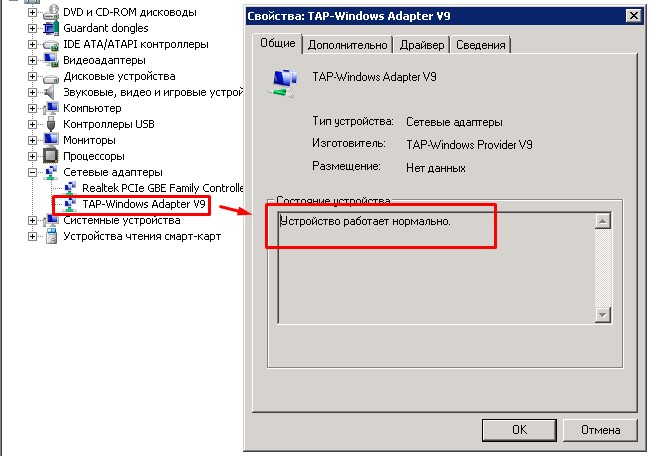

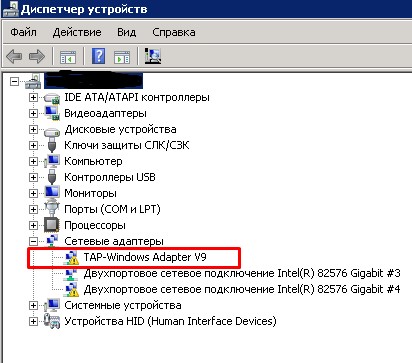

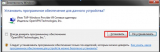

Во время установки в систему устанавливается виртуальный сетевой адаптер TAP—Windows Adapter V9 – ему и будет выдаваться ваш IP-адрес и маска вашей виртуальной сети.

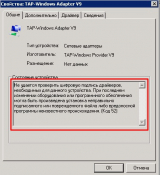

ВАЖНО! Возможные проблемы с адаптер TAP—Windows Adapter V9:

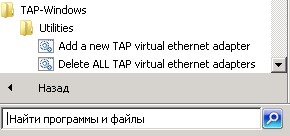

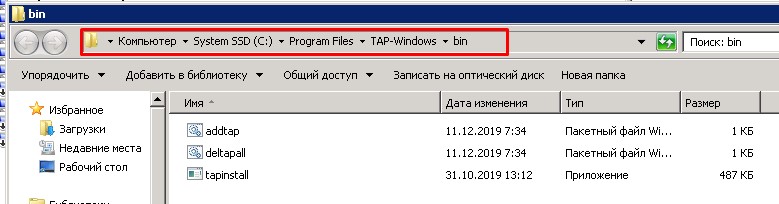

Бывает что сетевой адаптер автоматически не создался, его можно создать или удалить в ручную.

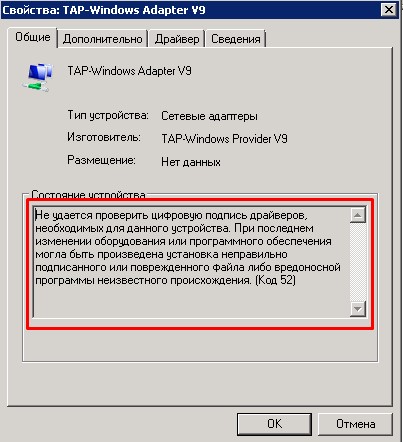

Либо если драйвер адаптера в устройствах установился не корректно

В таком случае надо отключить установку драйверов без цифровой подписи.Как это сделать:

Способ №1. Командная строка

Запустите командную строку с правами администратор, и в ней последовательно наберите следующие команды:

bcdedit.exe -set loadoptions DISABLE_INTEGRITY_CHECKS

bcdedit.exe -set TESTSIGNING ON

Если данные команды не помогли, и ошибка 52 продолжает наблюдаться, тогда вновь запустите командную строку, и там наберите:

bcdedit.exe /deletevalue loadoptions

bcdedit.exe -set TESTSIGNING OFF

Перезагрузите ПК.

Способ №2. Отключите проверку цифровых подписей (для Windows 8, 10)

Этот способ позволит вам установить драйвера для проблемных устройств без проверки их подписи. Выполните следующее:

-

На главном экране нажмите на кнопку «Пуск», там кликните на кнопку «Выключение» (Power), зажмите клавишу «Shift», а затем кликните на «Перезагрузка» (клавишу «Shift» не отжимайте);

Выберите «Перезагрузка»

Не отжимайте указанную клавишу пока ПК не перезагрузится, и вы не увидите опции меню восстановления (Advanced Recovery Options). В нём выберите «Диагностика», далее «Дополнительные параметры», затем «Параметры загрузки», и здесь кликаем на «Перезагрузить». В открывшемся перечне опций необходимо выбрать опцию "Отключить обязательную проверку подписи драйверов".

Перезагрузите ПК в данном режиме, и вы сможете легко установить ранее проблемный драйвер.

Способ №3. Временно отключите проверку цифровой подписи драйверов

Эффективным способом избавиться от ошибки 52 является выбор опции отключения проверки подписи драйверов при загрузке ОС. Для этого в начале загрузки ПК быстро жмите на F8, и после того, как появится меню дополнительных параметров загрузки, выберите опцию "Отключение обязательной проверки подписи драйверов". Загрузите систему в данном режиме, и проблема с ошибкой 52 временно исчезнет..

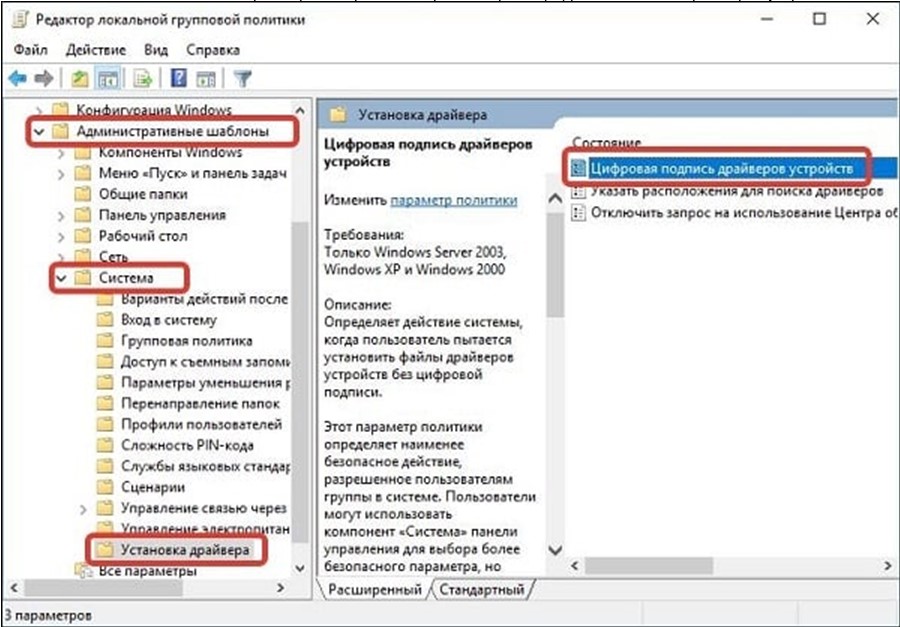

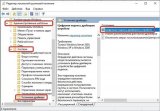

Способ №4. Задействуйте административные шаблоны

Нажмите на Win+R, там наберите gpedit.msc. Перейдите по пути «Конфигурация пользователя», затем «Административные шаблоны», далее «Система» — «Установка драйвера». Справа выбираем опцию «Цифровая подпись драйверов устройств».

Выберите указанную опцию

Дважды кликаем на ней, и в появившемся окне слева выбираем «Отключено». Нажимаем на «Применить», и перезагружаем ПК.

Способ №4. Использование утилиты "Driver Signature Enforcement Overrider"

1. Входим в Windows под «администратором»

2. Отключаем контроль учетных записей и перезагружаем ПК.

3. После перезагрузки открываем командную строку от администратора.

4. В окне командной строки выполняем следующую команду:bcdedit /set loadoptions DDISABLE_INTEGRITY_CHECKS , где DDISABLE — это не опечатка!

5. Запускаем утилиту DSEO (От имени Администратора). Запускать её можно из любой директории, любого диска

После запуска как обычно «принимаем лицензионное соглашение» — yes, а затем выбираем опцию «Enable Test Mode» (включить тестовый режим) и жмем «Next»:

Программа предупредит о том, что загружать «самоподписанные» драйверы можно только в «Test Mode», но чтобы он вступил в силу необходимо перезагрузиться снова:

Чтобы выйти из программы необходимо выбрать опцию «Exit» (выход) и нажать «Next».

Перезагружаемся.

Устанавливаем драйвера в обычном режиме проблемы не будет.

Преступаем к настройке OpenVPN сервеной части:

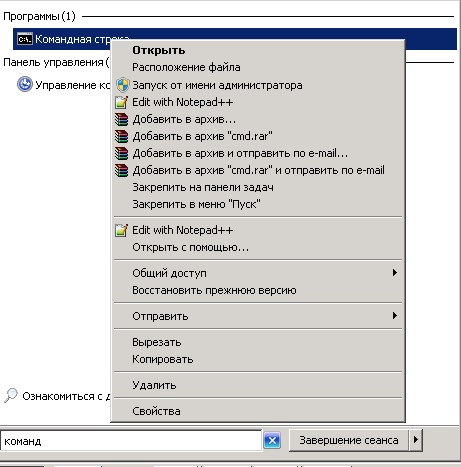

Запускаем командную строку от имени администратора, нажимаем пуск вводим «командная строка» правой кнопкой мыши «запустить от имени администратора»

ВАЖНО! Далее все команды будут вводиться поочерёдно без закрытия командной строки.

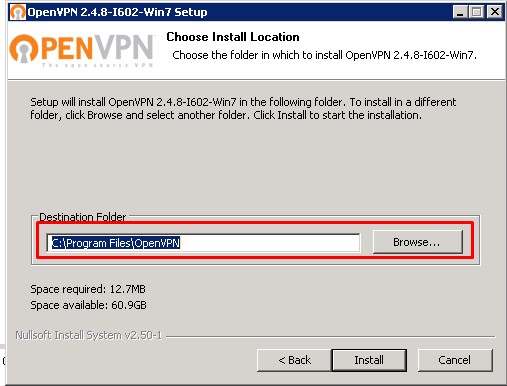

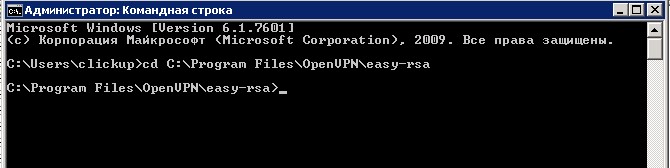

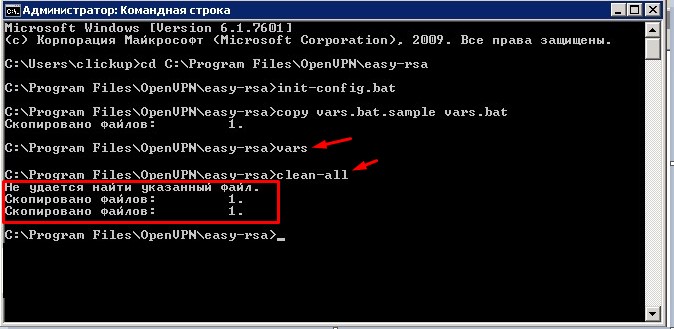

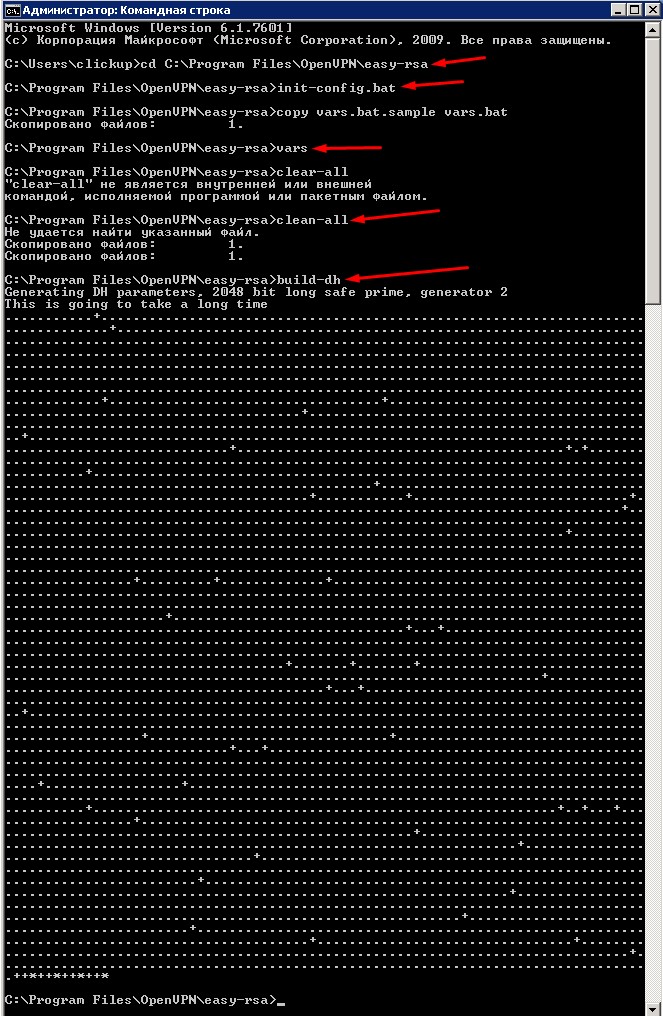

1. Переходим в папку с установленной программой OpenVPN, если стандартный путь не изменялся, то он должен быть («C:Program FilesOpenVPNeasy-rsa»)

Вводим команду в командную строку:

cd C:Program FilesOpenVPNeasy-rsa

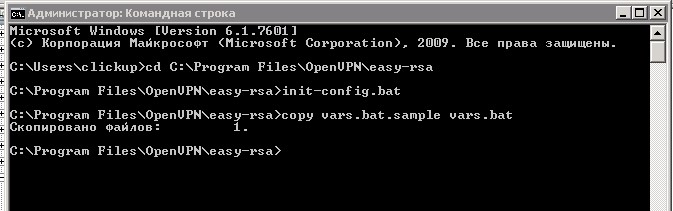

2. Далее выполняем команду

init—config.bat – эта команда создает файл vars.bat.

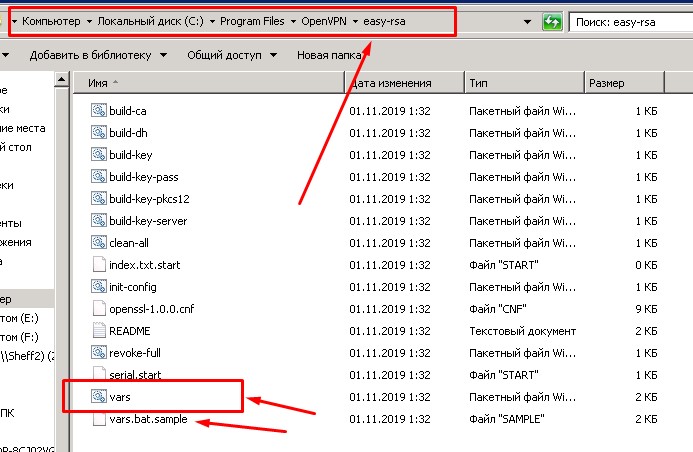

По умолчанию после установки файл vars.bat.sample (образец, шаблон) уже есть в папке его можно сделать в ручную скопировав и убрав расширение «.sample», либо сразу командой “copy vars.bat.sample vars.bat”

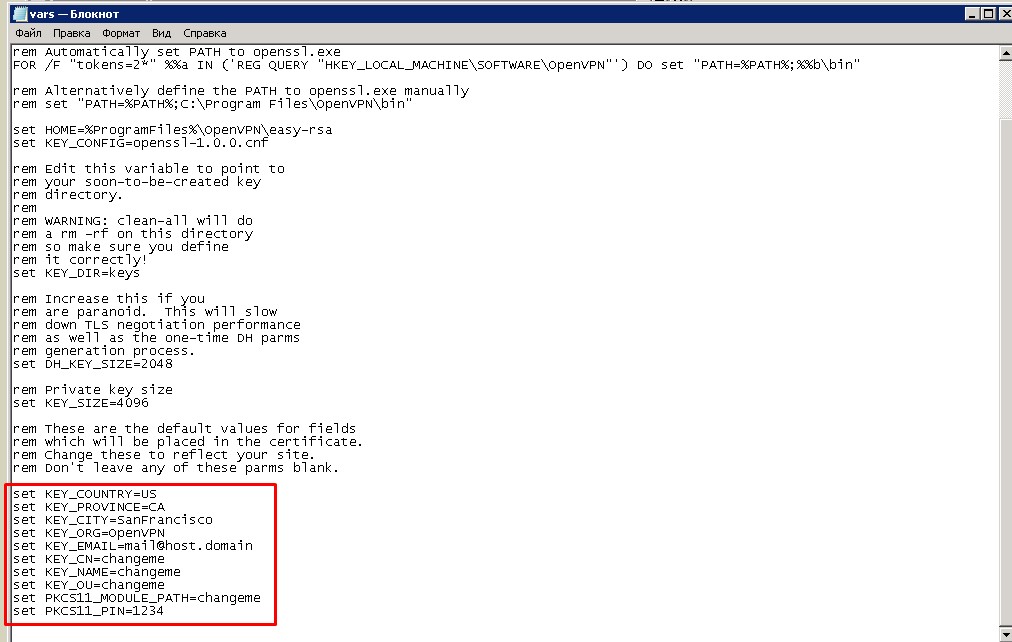

После этого необходимо отредактировать файл Vars.bat своими данным, но этого можно и не делать на данном этапе т. к. в дальнейшем при формировании сертификатов их можно будет отредактировать либо задать по новой, да и на работе VPN сервера это не как не отразится они служат в основном для информативности.

Еще одна важная настройка которую необходимо проверить, в новых версиях идет по умолчанию.

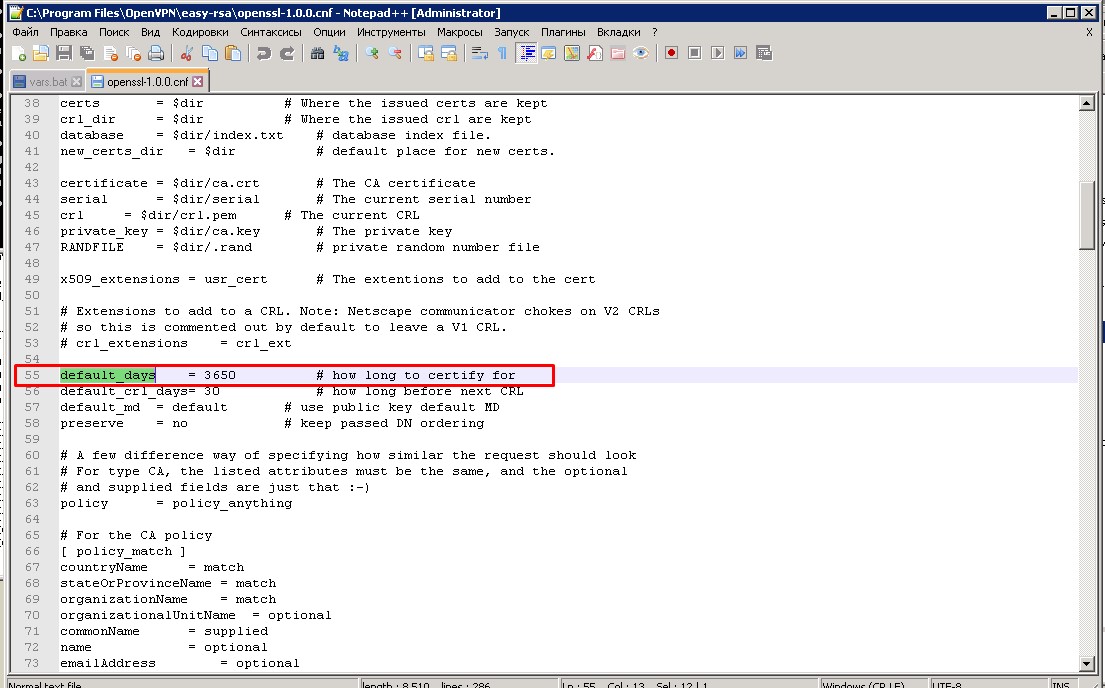

В каталоге “C:Programm FilesOpenVPNeasy-rsa”, есть конфигурационный файл “openssl-1.0.0.cnf”, открываем его с помощью notepad и изменяем настройку, отвечающую за срок жизни сертификатов, по умолчанию 365 дней, продлим срок жизни до 3650 дней.

3. Далее выполняем команду

Vars – команда заносит переменные из отредактированного файла (vars.bat) в память

И запускаем скрипт перед созданием ключей

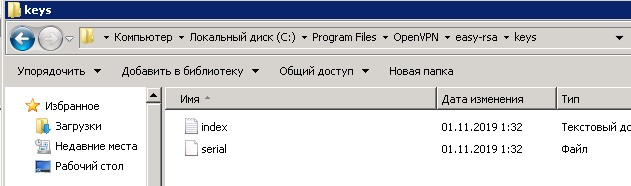

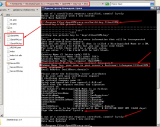

Clean—all — очищаем каталог “C:Program FilesOpenVPNeasy-rsakeys” c последующим созданием файла“index.txt” (база клиентов, она же database) и “serial” (ключ))

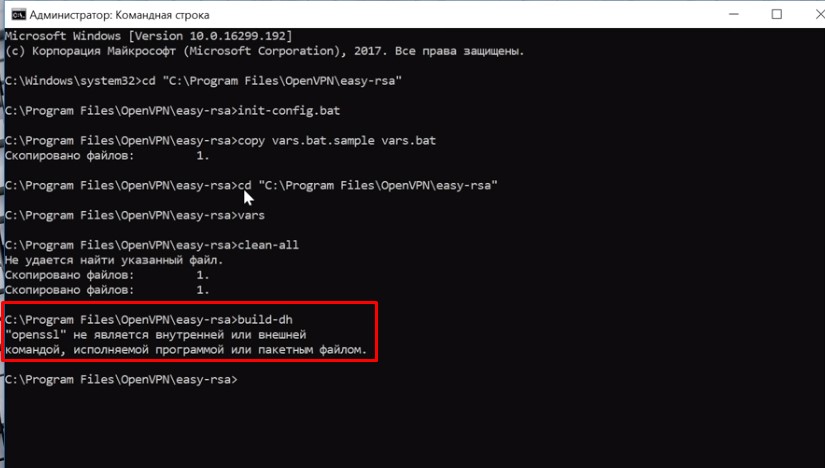

В итоге окон должно иметь такой вид:

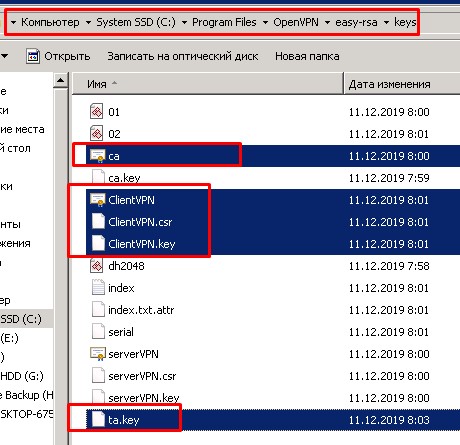

Далее переходим к генерации ключей:

dh1024.pem — ключ Диффи Хельмана позволяющий двум и более сторонам получить общий секретный ключ

ca.crt — Собственный доверенный сертификат (Certificate Authority — далее CA) для подписи клиентских сертификатов и для их проверки при авторизации клиента.

servervpn.crt, servervpn.cst, servervpn.key — сертификат сервера и ключ сервера

clientvpn.crt, clientvpn.cst, clientvpn.key – сертификаты и ключи клиента

ta.key — дополнительный ключ для tls-аутентификации (повышение безопасности соединения), сервер и каждый клиент должны иметь копию этого ключа

-

dh1024.pem — ключ Диффи Хельмана

Выполняем команду: build-dh

ВАЖНО!!! Если при выполнении команды у вас вышла ошибка:

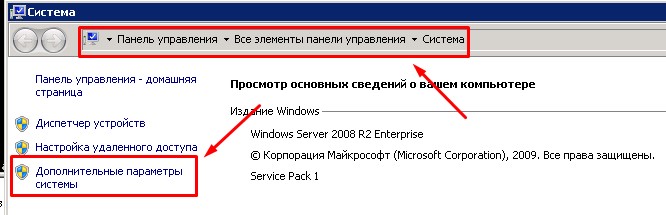

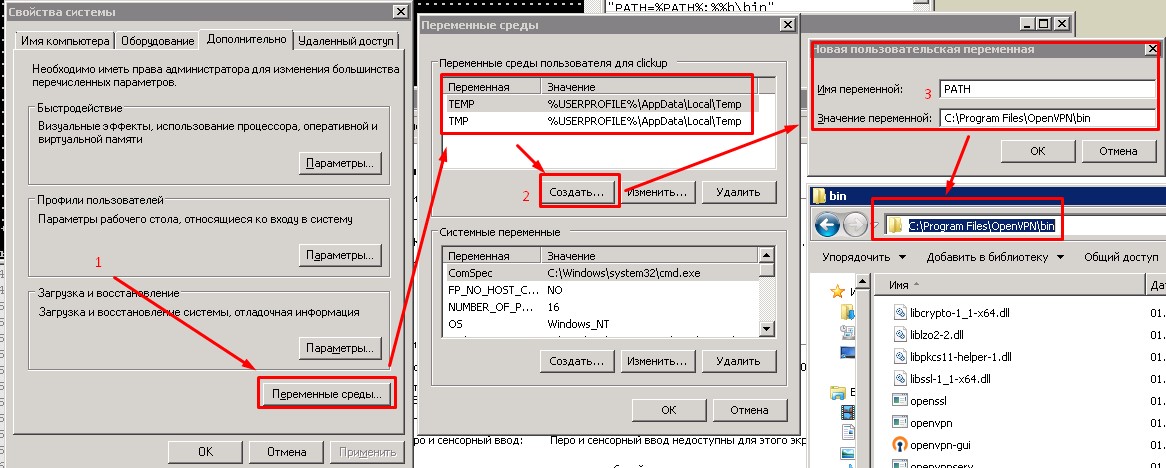

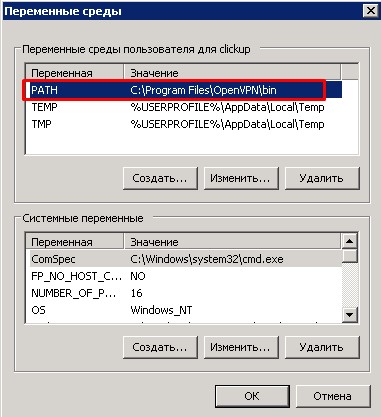

То необходимо выполнить следующие действия для решение проблемы:

После того как добавили переменную PATH, командную строку надо перезапустить и выполнить все предыдущие команды повторно по порядку:

-

cd C:Program FilesOpenVPNeasy-rsa

-

init-config.bat (copy vars.bat.sample vars.bat)

-

Vars

-

Clean-all

-

И повторно команду build-dh команда должна выполниться без ошибок

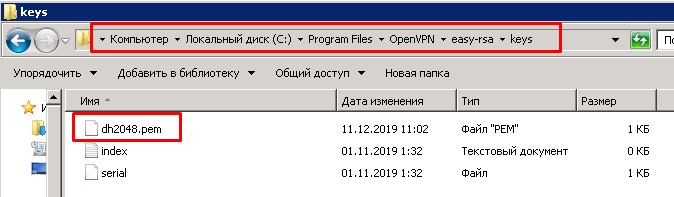

В результате будет создан файл “dh2048.pem” в папке Keys

-

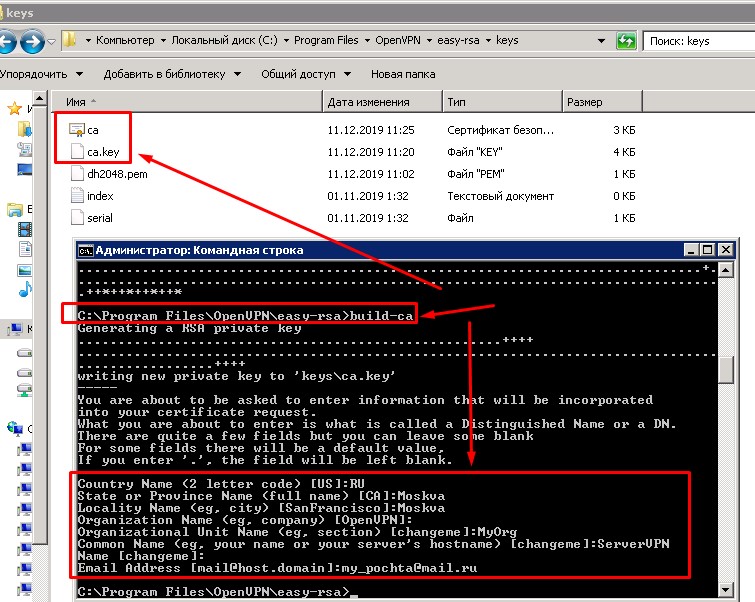

ca.crt — Собственный доверенный сертификат

Выполняем команду: build-ca

после этого будут заданы вопросы по редактированию ранее заданных данных в файле (vars.bat)

Можно их пропустить нажав “Enter”, если вы указали их ранее, либо заполнить щас, после чего в папке будет создан сертификат:

-

Формирование серверных ключей (servervpn.crt, servervpn.cst, servervpn.key):

выполняем команду: build-key-server ServerVPN

ServerVPN – имя нашего сервер (любое наименование может быть не имя компьютера)

Так же будет список вопросов при создании сертификата их можно пропустить “Enter” либо указать данные.

В конце будут заданы 2 вопроса, на них надо ответить «Да»:

1. Sign the sertificate? [y/n] (Подписать сертификат?)

2. 1 out of 1 certificate requests certificated, commit? (1 из 1 запроса сертификата сертифицирован, зафиксировать?)

-

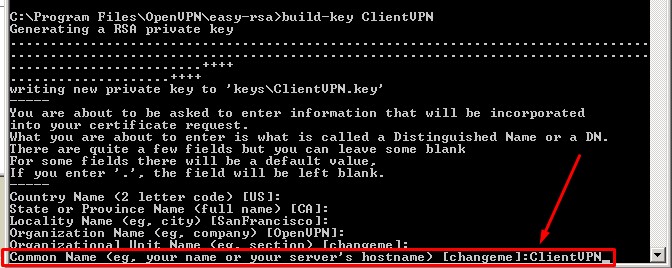

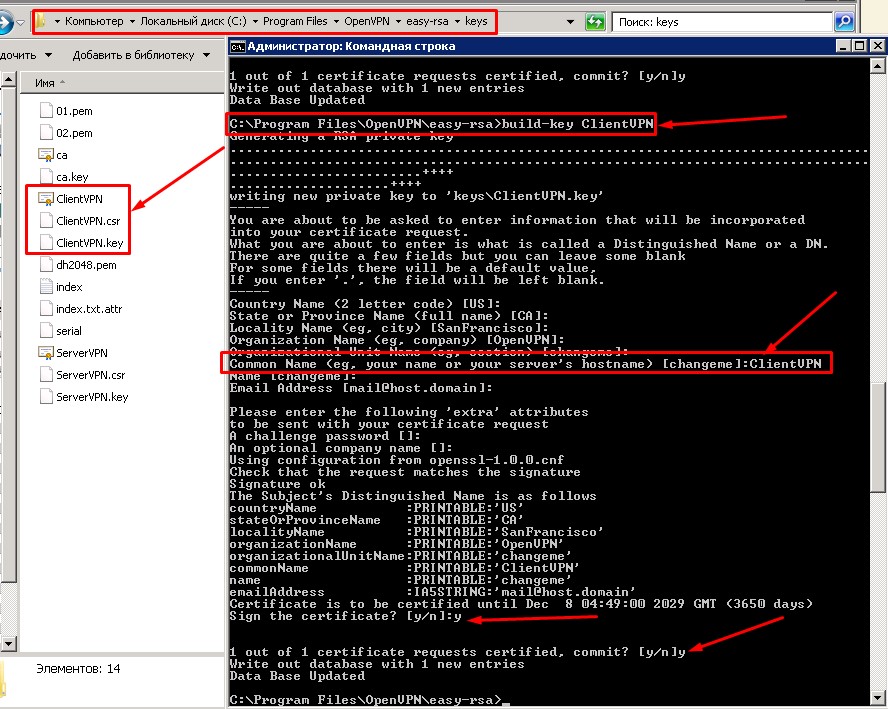

Формирование клиентских ключей (clientvpn.crt, clientvpn.cst, clientvpn.key)

выполняем команду: build-key ClientVPN

ClientVPN – имя нашего клиента (может быть задано любое для удобства идентификации клиентов)

Важно при создании ключа указать имя клиента в поле «Common Name»

В конце будут заданы 2 вопроса, на них надо ответить «Да»:

ВАЖНО! Для каждого клиента создается новый сертификат только с другим наименованием.

-

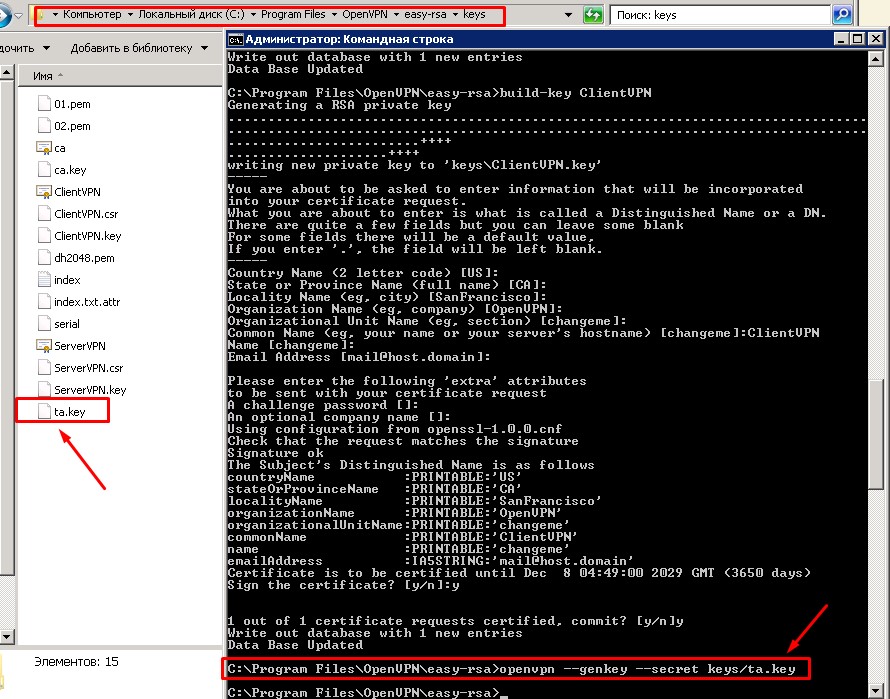

ta.key — дополнительный ключ для tls-аутентификации.

выполняем команду: openvpn —genkey —secret keys/ta.key

будет создан файл ta.key

На этом создание ключей закончено.

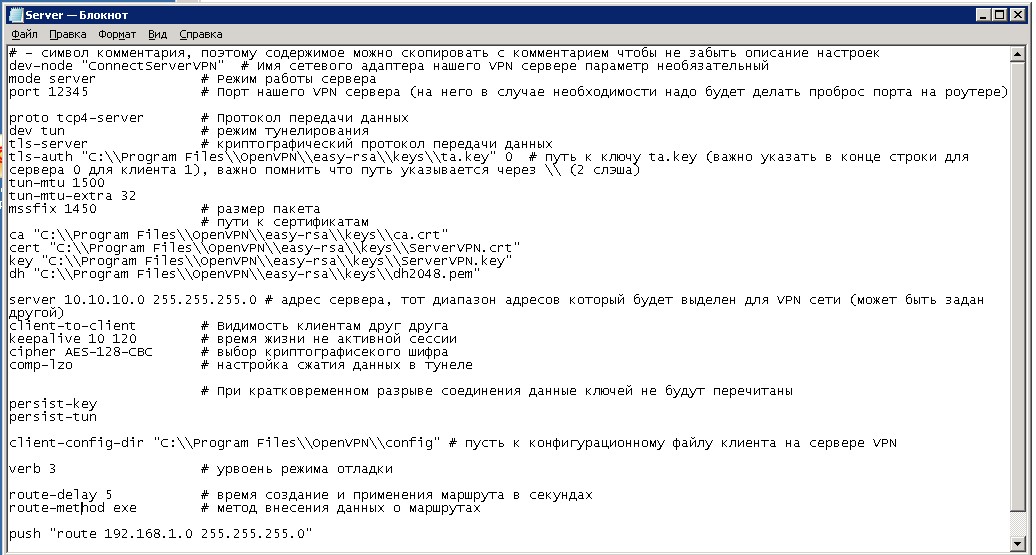

Настройка и конфигурирование сервера

Переходим в папку с установленной программ OpenVpN (C:Program FilesOpenVPN) в папку “config” и в ней создаем текстовый документ сохраняем его и называем и расширением «Server.ovpn»

Содержание и описание конфигурационного файла сервера:

# — символ комментария, поэтому содержимое можно скопировать с комментарием чтобы не забыть описание настроек

dev—node "ConnectServerVPN" # Имя сетевого адаптера нашего VPN сервере параметр необязательный

mode server # Режим работы сервера

port 12345 # Порт нашего VPN сервера (на него в случае необходимости надо будет делать проброс порта на роутере)

proto tcp4-server # Протокол передачи данных

dev tun # режим тунеллирования

tls—server # криптографический протокол передачи данных

tls—auth "C:\Program Files\OpenVPN\easy—rsa\keys\ta.key" 0 # путь к ключу ta.key (важно указать в конце строки для сервера 0 для клиента 1), важно помнить что путь указывается через \ (2 слэша)

tun-mtu 1500

tun-mtu-extra 32

mssfix 1450 # размер пакета

# пути к сертификатам

ca "C:\Program Files\OpenVPN\easy-rsa\keys\ca.crt"

cert "C:\Program Files\OpenVPN\easy-rsa\keys\ServerVPN.crt"

key "C:\Program Files\OpenVPN\easy-rsa\keys\ServerVPN.key"

dh "C:\Program Files\OpenVPN\easy-rsa\keys\dh2048.pem"

server 10.10.10.0 255.255.255.0 # адрес сервера, тот диапазон адресов который будет выделен для VPN сети (может быть задан другой)

client—to—client # Видимость клиентам друг друга

keepalive 10 120 # время жизни не активной сессии

cipher AES-128-CBC # выбор криптографисекого шифра

comp—lzo # настройка сжатия данных в туннеле

# При кратковременном разрыве соединения данные ключей не будут перечитаны

persist-key

persist-tun

client-config-dir "C:\Program Files\OpenVPN\config" # пусть к конфигурационному файлу клиента на сервере VPN

verb 3 # уровоень режима отладки

route—delay 5 # время создание и применения маршрута в секундах

route—method exe # метод внесения данных о маршрутах

push "route 192.168.1.0 255.255.255.0"

#route 192.168.1.0 255.255.255.0

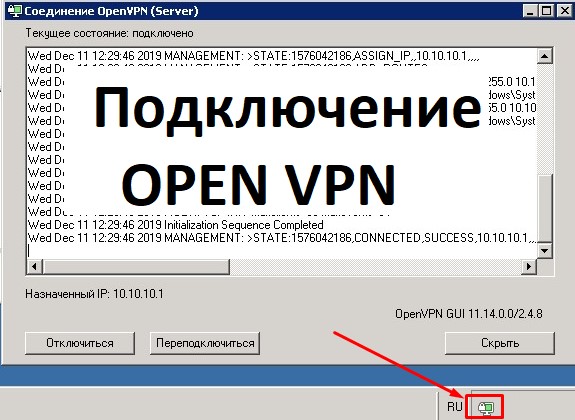

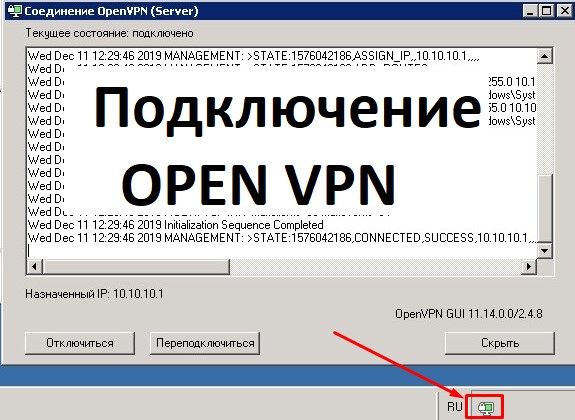

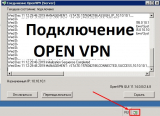

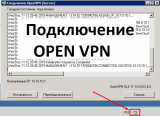

Пробуем запустит сервер, запускаем ярлык на рабочем столе, в трее на значке OpenVPN правой кнопкой «Подключиться»

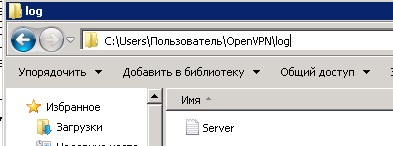

Если все хорошо значок станет зеленый, если возникли ошибки при запуске то надо смотреть лог файл и причину ошибки,

Лог файл находится в папке пользователя (C:UsersПользовательOpenVPNlog)

Содержание и описание конфигурационного файла клиента:

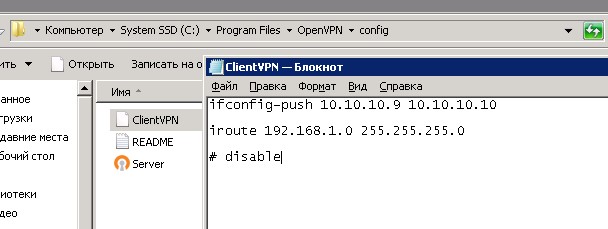

Переходим в папку с установленной программ OpenVpN (C:Program FilesOpenVPN) в папку “config” и в ней создаем текстовый документ сохраняем его и называем без расширения «ClientVPN» — ВАЖНО назвать также как как клиента

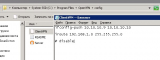

ifconfig-push 10.10.10.9 10.10.10.10 # IP клиента который будет ему присвоен

iroute 192.168.1.0 255.255.255.0 # Сообщаем серверу что за клиентом есть своя сеть.

# disable # (возможность отключить текущего клиента не затронув работу других участников сети)

ВАЖНО! При задании настроек ifconfig-push:

Выбранные пары IP-адресов, во-первых, должны быть уникальными, во-вторых, должны входить в состав последовательных подсетей, ограниченных маской /30 (255.255.255.252), и, в-третьих, должны находиться в пределах пула IP-адресов, выделенного для виртуальной частной сети (определяется параметром server файла конфигурации сервера OpenVPN). С учетом перечисленных условий для клиентов и сервера подойдут пары IP-адресов со следующими парами последних октетов:

[ 1, 2] [ 5, 6] [ 9, 10] [ 13, 14] [ 17, 18] [ 21, 22] [ 25, 26] [ 29, 30] [ 33, 34] [ 37, 38]

[ 41, 42] [ 45, 46] [ 49, 50] [ 53, 54] [ 57, 58] [ 61, 62] [ 65, 66] [ 69, 70] [ 73, 74] [ 77, 78]

[ 81, 82] [ 85, 86] [ 89, 90] [ 93, 94] [ 97, 98] [101,102] [105,106] [109,110] [113,114] [117,118]

[121,122] [125,126] [129,130] [133,134] [137,138] [141,142] [145,146] [149,150] [153,154] [157,158]

[161,162] [165,166] [169,170] [173,174] [177,178] [181,182] [185,186] [189,190] [193,194] [197,198]

[201,202] [205,206] [209,210] [213,214] [217,218] [221,222] [225,226] [229,230] [233,234] [237,238]

[241,242] [245,246] [249,250] [253,254]

Проще говоря к 1 и 2 прибавляем 4 разряда и получаем следующий адрес 5-6, 9-10 и т. д., задав диапазон 3-4 работать не будет.

Настройка OpenVPN Клиентской части:

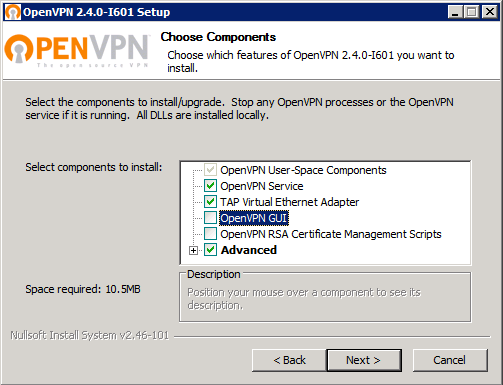

На компьютере клиента также устанавливаем OpenVPN настройки можно оставить по умолчанию без изменений.

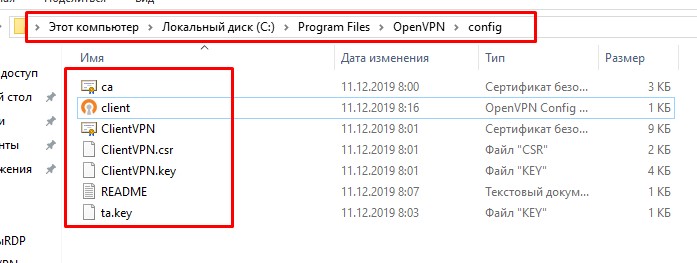

После установки с сервера с папки (C:Program FilesOpenVPNeasy-rsakeys) на компьютер клиента копируем следующие файлы:

-

ca.crt

-

ClientVPN.crt

-

ClientVPN.csr

-

ClientVPN.key

-

ta.key

И переносим их на клиентский компьютер в папку (C:Program FilesOpenVPNconfig):

В этой же папке создаем файл «Client.ovpn»

Конфигурационный файл клиента:

remote 888.888.888.888 # Адрес компьютера сервера в которому будем подлючается

client

port 12345 # порт

proto tcp4-client # протокол шифрование по которому работает OpenVPN

dev tun

tls-client

tls—auth "C:\Program Files\OpenVPN\config\ta.key" 1 0 # путь к ключу ta.key (важно указать в конце строки для сервера 0 для клиента 1), важно помнить что путь указывается через \ (2 слэша)

remote-cert-tls server

tun-mtu 1500

tun-mtu-extra 32

mssfix 1450

# пути к сертификатам

ca "C:\Program Files\OpenVPN\config\ca.crt"

cert "C:\Program Files\OpenVPN\config\ClientVPN.crt"

key "C:\Program Files\OpenVPN\config\ClientVPN.key"

cipher AES-128-CBC # выбор криптографисекого шифра

comp-lzo

persist-key

persist-tun

verb 3

mute 20

Дальше вы сможете попасть в сеть на сервере либо же по RDP на адрес сервера в нашем случае это был (10.10.10.1)

Также необходимо настроить если есть проблем с доступом, брандмауэры, антивирусы, сетевые экраны и прочее.

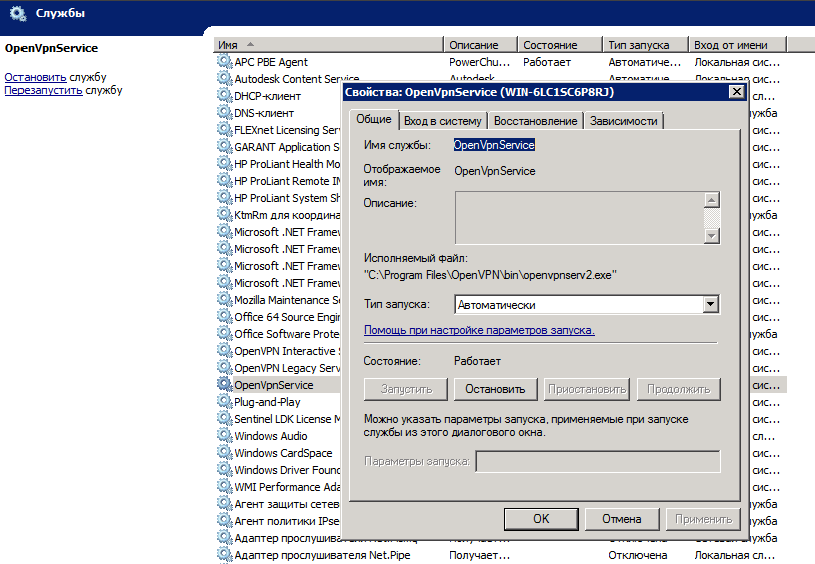

Автоматический запуск OpenVPN канала под Windows

Настроить автоматическое поднятие OpenVPN канала на Windows. На примере Windows Server 2008 R2, аналогично делается и на любой другой версии Windows.

Достаточно настроить службу OpenVPN Service, которая по умолчанию отключена, на автозапуск. Для этого переходим в "Управление компьютером" -> "Службы" и находим там "OpenVPN Service". В свойствах службы следует выставить "Тип запуска" -> "Автоматически".

После перезагрузки или потере связи, служба OpenVPN будет автоматически переподключаться к VPN серверу.

Если вы не нашли службы OpenVPN Service в списке, то скорее всего вы просто не указали её при установке OpenVPN. Доустановите службу или просто переустановите OpenVPN с нужными опциями (теперь можно снять галочку и с установки OpenVPN GUI за ненадобностью).

Блиин, сделайте текст покрупнее шрифт, кровь из глаз идет… Каждый конечно может сам увеличить масштаб в браузере, но первое впечатление негативное.

Спасибо за статью, обязательно плюсану!

Как альтернатива посмотрите в сторону бесплатного «Soft Ether VPN». Устанавливается «из коробки» и «без танцев с бубном», как преимущество возможность подключаться без родного клиента (IPsec, L2TP, MS-SSTP, L2TPv3, даже OpenVPN), но с родным клиентом скорее всего скорость будет выше.

Спасибо, софт посмотрим что из себя представляет, шрифт сделал крупней.

После чтения текста начальные слова: «Простая настройка OpenVPN сервера для новичков, быстрое решение для запуска VPN сервера» воспринимаются как шутка.

Файл clientvpn.cst не надо передавать на клиент.

Описание client-config-dir лишнее. У вас клиент должен видеть всё за сервером. Строк

push «route 192.168.1.0 255.255.255.0»

route 192.168.1.0 255.255.255.0

должно хватать чтобы клиент видел сеть за сервером.

Ну и самое главное: если у читающего всё запуститься с пол пинка по этой инструкции, то ему надо срочно бежать за лотерейным билетом.

Писал инструкцию и настраивал все с нуля дабы приложить скрины, все заработало сразу без единой заминки. Да длинно да много много всего, но зато все максимально развернуто и подробно со скринами, человек который первый раз видит OpenVPN и не знает с какой стороны ему подойти, по инструкции поднимет без мороки, просто немного внимательности и понимания что делаешь, а не просто «далее далее далее….» потом, «а почему не работает????»…..

На виртуальной машине возникает вот такая ошибка при запуске сервера — you must define tun/tap device (—dev). Кто-нибудь сталкивался с такой ошибкой.

Клиент и сервер может работать на одной машине? У меня не получилось. Клиент, который подключается к другой vpn сети.

Если с получением ключей и настройкой конфига еще туда-сюда, хотя понимание того, что он делает у автора отсутствует, то с маршрутизацией полный мрак.

Автор передает клиенту маршрут в сеть 192.168.0.1, которая вроде как за сервером через push route и потом зачем-то указывает маршрут к ней, как к сети за клиентом, через iroute, только серверу почему-то он сообщить об этом «забыл» (команда route). Ну и одна и та же сеть со всех сторон — это прекрасно.

Выдача клиентам руками адресов, да еще каждому в своей подсети /30 — это вообще за гранью. topology subnet? Нет, не слышал… Ну и client-to-client при такой топологии не имеет смысла, хотя эта опция сама по себе должна применяться с осторожностью.

Ну и протокол TCP — это конечно весело, пока не начнут спрашивать: «а почему на нашем широком канале OpenVPN так медленно работает».

С шифрами тоже интересно, автор формирует 2048-битный файл параметров Диффи-Хеллмана, но при этом использует слабенький шифр AES-128-CBC. Про автосогласование шифров и compress lz4-v2 в современных версиях автору тоже ничего не известно…

И за эту безграмотную писанину кто-то даже наставил кучу плюсов… Мда…

(7)

Мы очень рады, что Вы такой крутой спец в этой области, но людям, которые не знают, с какой стороны подойти к VPN, от этого не легче.

Выдайте «грамотную писанину», все будут рады. И плюсов, возможно, будет намного больше.

(8) Грамотных статей по OpenVPN достаточно, а эта писанина тем, кто не знает с какой стороны подойти к VPN не поможет, а только сильнее запутает.

Открою небольшой «секрет», после установки OpenVPN там есть папочка sample-config, где лежат готовые примеры конфигураций от самих разработчиков. Достаточно несильно их откорректировать под себя — и у вас рабочий VPN без всякой дичи.

Но если конфиг и ключи в статье условно рабочие, то с маршрутизацией дно полное, если компы по разные стороны туннеля друг друга увидят — то вам сказочно повезло.

Вот поэтому и написал эту статью т.к. точно таких же как вы говорите «грамотных писанин» в интернете очень много и не кто не проведет до конца, только все кричат как это не правильно, тем кто хочет разобраться и понять, легко все поймет, я пересмотрел много статей чтобы пройти полностью пусть натсройки, может не совсем корректный но для моих задач этого хватило вполне и все работает, видимость сети есть.

Как не делай всегда будут недовольные которым все не так и вообще это «дно полное». Но когда говорят покажи как надо все отправляют в интернете все есть…. это тоже в интернете статья….

Если вы можете сделать описать рассказать лучше сделайте, я делал это для себя, выложил может еще для кого то в помощь, может кому то пригодиться я не учебный курс по настройке писал а свои опыт и первое освоение OpenVPN, поэтому не надо бросать камнями минусить и кричать что это «дно»

(9)

Грамотных статей — возможно. Но инструкций и объяснений в них обычно ноль. И чтобы хоть что-то понять в этих статьях, прежде надо досконально всё изучить. А после этого и статьи эти не нужны.

(9)

Это опять же для тех, кто понимает, что и как корректировать.

А эти «sample-config» именно «sample» — объяснений в них обычно никаких.

Всё потому, что разработчики их пишут для специалистов своего уровня, а никак не для новичков.

(9)

Распишите для новичков правильную маршрутизацию, они Вам будут благодарны.

А хаять мы все горазды.

(7) Статья неполная и сырая — да, это факт, но она соответствует названию. Запустить и подключить связку новичок сможет, наверное. Уже потом будут танцы с бубнами и исправление кучи косяков, которые всплывут. Начиная от скорости работы, проблем с маршрутизацией между клиентами, заканчивая невозможностью контролировать и отозвать выданные ключи.

(11) Грамотная статья — это и есть хорошая инструкция, с объяснениями что есть что. Их в интернете достаточно много. Банально, Гугл — «OpenVPN server настройка windows». И Вам повезет уже с 4-5 ссылки.

И если открыть sample-config, то там очень подробно описывается каждая строка. Что она означает и для чего, правда на английском языке.

А если автор затронул вопрос проброса маршрута, то желательно сделать это подробно и правильно, не «лишь бы как».

Поэтому в целом — статья сырая.

За идею 5

За реализацию 3+