P.S. Данная статья была написана в 2013 г. для блога сотрудников ГК "Компьютерный аудит", который в настоящее время прекратил свое существование.

Буквально на прошлой неделе в офисе с моим коллегой произошла забавная история, которая может занять достойное место среди лучших историй ITHappens.ru.

Удаленный доступ

Типичная ситуация. Чтобы разобраться с проблемой в рабочей базе клиента, потребовалось удаленное подключение и, как обычно и бывает в таких случаях, специалист звонит клиенту, чтобы ему предоставили удаленный доступ при помощи Ammy Admin/Team Viewer — не суть важно. Звонит, представляется, сообщает, что ему для расследования проблемы требуется установить удаленное подключение.

Типичная ситуация. Чтобы разобраться с проблемой в рабочей базе клиента, потребовалось удаленное подключение и, как обычно и бывает в таких случаях, специалист звонит клиенту, чтобы ему предоставили удаленный доступ при помощи Ammy Admin/Team Viewer — не суть важно. Звонит, представляется, сообщает, что ему для расследования проблемы требуется установить удаленное подключение.

На том конце провода без лишних вопросов называют ID удаленного компьютера и пароль. Подключение устанавливается, перед специалистом открывается удаленный рабочий стол с окном информационной базы «Управление торговлей» 10-й редакции. Странно, вроде по заявке была УТ 11, ну ладно, может ошиблись.

Смотрит документы — организация и контрагенты не соответствуют тем, что описано в заявке… Смотрит внимательнее — заявка от саратовского клиента, а в информационной базе — совершенно не те организации в справочнике, да еще и судя по адресам — из Пензы! Понимает, что организация вообще не та, в панике отключается, сверяет набранный номер телефона и понимает, что ошибся в коде города…

Халатное отношение к безопасности данных — исключение или правило?

Информационные технологии уже давно не являются чем-то удивительным. Бухгалтерский учет немыслим без систем учета, компьютер в офисах присутствует на каждом рабочем месте. Мы не мыслим свою жизнь без интернета. Но несмотря на то, что ИТ так плотно вошли в нашу жизнь, уровень грамотности в сфере ИТ и тем более в сфере ИТ-безопасности остается крайне низким.

Информационные технологии уже давно не являются чем-то удивительным. Бухгалтерский учет немыслим без систем учета, компьютер в офисах присутствует на каждом рабочем месте. Мы не мыслим свою жизнь без интернета. Но несмотря на то, что ИТ так плотно вошли в нашу жизнь, уровень грамотности в сфере ИТ и тем более в сфере ИТ-безопасности остается крайне низким.

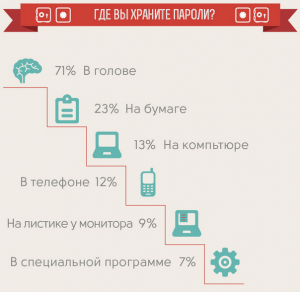

Все мы знаем, сколько препятствий в организациях утраивают службы безопасности: к некоторым клиентам не пронести ноутбук и даже флешку с собой, но при этом попав в офис можно спокойно сесть за любое свободное рабочее место — и даже если экран будет заблокирован, найти нужный пароль среди стикеров, наклеенных на монитор, не составит труда.

Скажете, абсурд? Нет. Я лично реально наблюдал несколько раз в двух довольно крупных организациях, однажды в отделе продаж, другой — в бухгалтерии, как представителя поставщика/клиента приглашают присесть за свободное рабочее место, чтобы подождать, пока освободится нужный специалист. И гость, чтобы скоротать время, начинает серфить в интернете или играть в косынку.

Паразитирующие на параноиках

Не удивительно, что на уровне руководства в компаниях часто имеет место не всегда здоровая паранойя по поводу информационной безопасности: вдруг у нас кто-то украдет информационную базу и продаст конкурентам?! Вдруг к нам нагрянет ОБЭП и утащит нашу базу?! При этом нередко рядом озабоченными вопросами безопасности ТОПами находятся шарлатаны от ИТ-безопасности, предлагающие решить проблему раз и навсегда.

Одни продают дорогущий консалтинг, результатом которого является ворох бумаг, на деле оказывающихся распечатанным шаблонным документом по ИТ-безопасности, другие — различные устройства шифрации, снабженные красными кнопками, третьи помогают спрятать серверы туда, где их никто не будет искать.

Одни продают дорогущий консалтинг, результатом которого является ворох бумаг, на деле оказывающихся распечатанным шаблонным документом по ИТ-безопасности, другие — различные устройства шифрации, снабженные красными кнопками, третьи помогают спрятать серверы туда, где их никто не будет искать.

Вот вам еще один пример из моей практики, настолько гипертрофированный и абсурдный, что кажется, что это не могло быть правдой.

История про «безопасный» доступ к данным

Около 7 лет назад я занимался разработкой электронной регистратуры для медицинского центра. В одном из отделений рабочее место главной медсестры находилось в том же помещении, где ожидали приема пациенты. Поскольку она часто отлучалась от своего рабочего места, перед руководством встала проблема: как сделать так, чтобы в ее отсутствие никто не смог бы получить доступ к данным на ее компьютере, даже если будет иметь доступ к самому компьютеру.

Для решения этой проблемы был приглашен «специалист по ИТ-безопасности», который спустя какое-то время презентовал (и затем внедрил!) решение, аналогов которого я, к счастью, больше никогда не встречал. Самозванный специалист продал медицинскому центру два жестких диска горячей замены. На одном была установлена система с информационной базой, другой — был с чистой системой.

Когда медсестре надо было работать с базой, она вставляла один диск (с ИБ), когда она уходила — заменяла его на второй диск. Чтобы как-то диски отличать на одном из них маркером написали «База» (!) на другом — «Интернет». Оба диска хранились — барабанная дробь! — на верхней полке шкафа, в который медсестры и врачи медцентра вешали свои халаты. И, чтобы завершить картину, скажу, что шкаф не запирался и был доступен любому, находящемуся в помещении, в том числе и пациентам медцентра.

Специалисты ИТ как еще одно слабое звено

Мы, специалисты в ИТ, смеемся над рядовыми пользователями, при этом сами зачастую не следуем элементарным правилам безопасности и своими действиями усугубляем и без того нелицеприятное состояние ИТ-инфраструктуры. При этом под угрозу ставится не только экономическая информация предприятия, но и персональные данные сотрудников организации.

Типичной ситуацией является халатное отношение к созданию резервных копий (aka «бэкапов») информационных баз и другой информации. Здесь я имею в виду не сам факт создания резервной копии (конечно же в автоматическом режиме и регулярно по расписанию), а создание копий «вручную», например, перед обновлением информационной базы или перед выполнением каких-либо групповых обработок с необратимым массированным изменением данных.

Куда специалисты сохраняют эти копии? Чаще всего копия сохраняется на том же компьютере, на котором выполняется работа, иногда в каталоге информационной базы, иногда в корень диска D: в какой-нибудь папке с незамысловатым названием «Archieve» или «Архив» или вообще «1111». И проблема здесь не в том, что даже не столько в том, что такие копии часто бывает сложно идентифицировать, а в том, что они… повсюду! На каком рабочем месте выполнял магические действия специалист по 1С — там есть копия информационной базы.

Куда специалисты сохраняют эти копии? Чаще всего копия сохраняется на том же компьютере, на котором выполняется работа, иногда в каталоге информационной базы, иногда в корень диска D: в какой-нибудь папке с незамысловатым названием «Archieve» или «Архив» или вообще «1111». И проблема здесь не в том, что даже не столько в том, что такие копии часто бывает сложно идентифицировать, а в том, что они… повсюду! На каком рабочем месте выполнял магические действия специалист по 1С — там есть копия информационной базы.

Децентрализация — это здорово с точки зрения сохранности данных (наверняка у каждого найдется пример, когда клиент обращался с вопросом «У нас база упала, а не осталось ли у вас какой-нибудь копии нашей базы?»). Но давайте попробуем посмотреть на это с другой стороны: на сколько увеличивается вероятность попадания данных информационной базы к постороннему лицу, если ее архивные копии присутствуют на большинстве рабочих мест в офисе? А если к ним прибавить еще личный ноутбук главбуха, которым кроме нее самой в не рабочее время пользуется ее дочь/сын для общения в Одноклассниках/ВКонтактике? Знакомая ситуация?

На моей практике вообще был случай, когда один клиент в порядке благотворительности подарил несколько стареньких компьютеров из офиса в местную школу. Причем передали их в том виде, в каком они и были — даже без элементарного удаления данных, не говоря уж о полной безопасной очистке. И куда смотрели ИТ-спепециалисты компании? Кажется, туда же, куда и безопасники…

Другая распространенная практика, увеличивающая вероятность попадания экономической информации посторонним людям — пересылка копий информационных баз по электронной почте или их передача через файлообменники/публичные ссылки Dropbox даже без элементарной защиты архива паролем, что говорить об обезличивании данных.

Итого

Я не буду в этой публикации давать какие-то конкретные советы по обеспечению ИТ-безопасности, тем более я не являюсь специалистом в этой области.

Но я хотел бы, во-первых, обратить ваше внимание на то, что зачастую элементарные правила, скорее из области «ИТ-гигиены», а не «ИТ-безопасности», могли бы значительно уменьшить риски потери данных. А во-вторых, попросить вас обратить внимание на это и пользователей — ваших клиентов.

Начните хотя бы с объяснения, почему не стоит пароль записывать на стикер и клеить на монитор.

Расскажите, что прежде чем предоставлять удаленный доступ к своему рабочему месту, надо убедиться, что специалист на том конце провода — специалист сопровождающей вас компании, а не кто-то посторонний.

Покажите, как можно установить пароль на архивную копию и куда ее сохранять (а не только то, что ее в принципе надо сохранять не важно куда). Объясните, почему надо блокировать компьютер, уходя с рабочего места даже ненадолго.

Будьте и сами внимательнее к данным ваших клиентов. Согласуйте с ИТ-специалистами заказчика месторасположения архивный копий и регламент их создания и следите за тем, чтобы этот регламент соблюдался.

Обезличивайте данные в копиях информационных баз, перед тем как их забрать у клиента — незачем брать на себя лишнюю ответственность.

Отсутствие ИТ безопасности это плохо, но вот обильное ее присутствие доходящее до паранойи, тоже не так плохо. В моей компании слишком много ИТ безопасности.

Лично я еще не видел золотой середины в безопасности, ее либо нет, либо ее слишком много.

Какие компетенции должны быть у специалиста по безопасности в сфере 1с?

Настроить права доступа к БД, фаервол, резервирование. Дальше что?

итак имеем:

пароль на вход в винды

пароль на вход в 1С

пароль к почтовому ящику

пароль к какой-нить внутрикорпортаивной системе чегототам

.

вы реально думаете что это все У «ТУПОГО» пользователя будет в голове?

а! не забыть про скайп еще…

Из моей практики (тогда, когда еще были высокими деревья, а телефоны были телевонами».

захожу я к товарищу хорошему (в общаге жили), сидит он, задумчиво курит, рядом С35 (?вроде такой) лежит. Курит так задумчиво, неторопливо.. ну я сел.. тоже неторопливо книжку полистал…

— Что такое?

— Пароль к телефону забыл?

— И что?

— 5 попыток есть…

— и…?

— у меня 6 любимых паролей…

— ну..?

— осталась одна попытка и два пароля…

(3) CheBurator,

на все это 1 пароль, если сеть доменная.

Но если сеть из рабочей группы, тогда пароль 1С помнить не надо на основе пользователя винды, почтовый клиен тоже может хранить пароли. То что вы написали, это излишняя паранойя и маразм, нужно знать только пароль пользователя винды.

(2) baracuda, а какие компетенции должны быть у просто безопасника не в сфере 1С?

(2) baracuda, безопасность в 1С это не только права раздать.

с выходом 8.2, тонкого клиента и мобильного — появились намного более критические таки, а именно — MITM. И вся их печаль заключается в том, что попасть под них можно даже не целенаправленно.

Основная проблема в том, что программисты, и даже специалисты ИТ, считают, что 1с защищает обмен данными, но это не так.

Например, если директор пользуется тонким клиентом, или работой через веб, или у него стоит приложение мобильное «монитор руководителя», то в 99% не составит труда взломать его логин и пароль, а также получить доступ к базе.

Тоже самое касается общедоступных wi-fi.

Самое смешное, что от этих атак можно достаточно просто защититься, но люди этого не делают, так как рассчитывают, что «мы никому не нужны». И они будут правы, однако, 1С изпользует стандартные протоколы, а значит очень легко получаются данными стандартными коллекторами паролей, и даже сотрудник низкого звена, например, некий оператор, может получить логин и пароль директора, или другого вышестоящего человека, и когда данные уплывут, никто не подумает на него, ибо «мы ему доступ на уровне ролей ограничили».

В новом модуле в курсах по мобильной, я так раз и поднял эти вещи, показал как легко взломать, чем чревато и как просто можно защититься. Есть методы и надежней, но даже элементарное использование https — уже защищает от «случайных атак», а если атака целенаправленна, и делает ее специалист, то тут уже — ничего не поможет, ибо защита от специалистов может стоить столько, что проще фирму закрыть 🙂

(3) CheBurator, да хоть сто паролей к ста системам… Если есть система создания паролей под конкретный ресурс, то париться с паролями не приходится. Сел за комп, посмотрел на систему, в голове восстановил пароль по алгоритму. Алгоритм один, а паролей …

Критикуя — предлагай!

Если послушать темы которые обсуждают уборщицы из разных компаний и клининговых контор — то у них тоже серьёзные вопросы по воровству и легкодоступности туалетной бумаги и жидкого мыла. Всякий может и таскает (уверены многие уборщицы) эти ценные вещи, «а с нас потома спрашивають!».

Вообщем ценность и полезность инфы на серваках и др. компах наших торговских компаний, а их 75% — такая же квк у использованной туалетной бумаги.

В компаниях располагающих действительно ценной инфой, вопрос воровства

туалетной бумагиинформации так остро не стоит как переживает автор публикации. Там «ружья кирпичом не чищут» !(12) ZOMI,

Даже для небольших торговых компаний это бывает критично, я, к сожалению, имел возможность наблюдать.

«Вы маленькие, поэтому кому вы нужны» — сейчас уже очень плохой аргумент не думать даже об элементарных правилах. Я специально подчеркнул, что речь не об информационной безопасности, а скорее о «гигиене», потому что в контексте этого термина сами «проблемы» действительно «мелочны» (т.к. их решения известны и они очевидны), их легко выполнять, намного легче, чем иметь дело с возможными последствиями, даже если их вероятность достаточно мала.

(6) amon_ra, и одним паролем откроются все двери…

Тут может быть больше угроза например не от самого воровства данных, а от шантажа таким воровством. Например по аналогии с шифраторами — с пострадавших запрашивается небольшая сумма которая легко отбивается часом нормальной работы организации (чем тратить больше времени на восстановление данных от последних бэкапов). Тут тоже самое — получив доступ к данным можно шантажировать их утечкой к конкурентам.

«Все мы знаем, сколько препятствий в организациях утраивают службы безопасности»

УТРАИВАЮТ? 🙂

Расскажу свой забавный случай про «безопасность», который произошёл на прошлой неделе.

У одного нового клиента админы настраивали удалённый доступ сперва через VPN, после через терминал Windows.

Подумал серьёзная контора раз так заботится о безопасности удалённого подключения.

Но тут с настройкой что-то не заладилось, после нескольких попыток не удалось подключиться и админы что-то медлили.

При этом одному сотруднику нужно было срочно что-то доделать в БД 1С.

Этот сотрудник недолго думая сделал выгрузку БД 1С в DT и отправил через открытый «левый» файлобменник без каких-либо паролей.

DT успешно загрузился и задача была выполнена без удалённого доступа в рабочей копии БД клиента.

Я тоже поделюсь забавной историей. В одной компании-лидере рынка — на цены которой ориентируются все остальные игроки — была зафиксирована постоянная утечка новых цен. То есть сегодня компания принимает решение понизить цены на 5% — у конкурента точно на следующий день на эти же позиции — понижение на 6%. Цены не публиковались на сайтах. Долго искали канал утечки. С доступами-правами в сети/ в БД все было строго. Интернет закрыт. Флешки отключены. Почта под контролем. Только корп. моб связь. Камеры в опен спейсах. Сотрудники не с улицы. Долго копали канал утечки не там где нужно. Менеджер у которого даже доступа в 1С не было — просил разных коллег печатнуть новые прайс-листы как только меняли массово цены. Так как специфика работы включает там печать сотен документов у сотрудников — на то что кто-то много печатает не обращали внимания — просто любопытный безопасник — заглянул как-то в лоток принтера чужого отдела и ахнул…

Поделюсь и я.

Работл в компании. Пришли новые типа «топы». У меня они вызвали сразу сомнения. Но по роду деятельности им был положен доступ к куче разных отчетов. Которые они тупо распечатали и стянули как только забрежжила перспектива увольнения. Факт «несанкционированных» действий я усек — но было поздно.. 😉

(12) ZOMI,

такие компании — миф,

работаю с банками , раз в в год какой-нибудь сталкивается с проникновением имеющим финансовые потери.

(3) CheBurator,

У нас абсолютно разные пользователи есть, тупые в том числе. Но все они помнят пароль на вход в винду и еще один пароль, другой, на 1С. И это как минимум. И никто не пишет эти пароли на стикерах и не оставляет на видном месте. Это не сложно, если есть несколько карточек с пин-кодами, телефоны с пин-кодами, почтовые ящики с паролями, интернет-магазины с паролями… Да много чего у нас в жизни теперь есть с паролями. Уже все привыкли и запоминают….запоминают…. Я считаю, что быть совсем параноиком на почве обеспечения инф.безопасности смысла нет, кто умеет — придет и возьмет в любом случае. Но вот от всяких шаловливых ручек и глазок, которым от скуки заняться нечем, этот минимум убережет.

Жил да был в одной конторе штатный программист 1С и как-то взял, да и уволился. Понадобилось мне главбуху добавить пользователя с правами только на просмотр. Я без проблем зашла в конфигуратор, что было уже как-то странно. Рассчитывала скопировать набор ролей с уже существующих пользователей с аналогичными правами. Но тут оказалось, что таких ролей… НЕТ! Оказывается все эти пользователи, у которых права были КАКБЭ на просмотр, не вносили изменений просто потому что не вносили, а не потому что не могли. Я (как бы это прилично выразиться) очень удивилась. Когда прошел первый шок нашла в интернете механизм созданий данной роли. Оказалось, что это так просто, что даже я могу сделать. Я вот одного не могу понять: неужели этот чел в перерывах между просмотрами порносайтов не мог настроить эту роль. И как мне защититься от дурака, если я не могу заподозрить такого уровня идиотизма.

(21) и какие они пароли запоминают?

zx;lkc832

543s,.dgjnlPRD45

— такие?

очень сомневаюсь…